Para mim, a palavra "ciberespaço" tem uma etimologia duvidosa. É uma forma abreviada da palavra "cibernética", concatenado com a palavra "espaço". A palavra "cibernética" é derivada de uma palavra grega que, dependendo de seu contexto, pode significar leme, timoneiro, piloto ou governador. A palavra refere-se a espaço como um meio multidimensional, através do qual entidades conscientes, como os humanos, podem se tornar conscientes de si e interagir com o outro. Por conseqüência, a palavra ciberespaço deve se referir a um meio multi-dimensional, que algumas entidades conscientes usam como um dispositivo de leme de direção ou por meio do qual governa ou controla o resto de nós. Para mim, isto está muito próximo da verdade.

O meio multi-dimensional do espaço cibernético deve, portanto, incluir, em primeiro lugar, a “terra-espaço” - a biosfera física do nosso planeta. Afinal de contas, o nosso principal meio de comunicação é para, através de viagem, conhecer e conversar com outras pessoas cara-a-cara. A biosfera é preenchida com ar, que conduz o som da voz humana. É, portanto, um meio através do qual os seres humanos podem conversar. Este meio é um canal ideal para a comunicação humana. Através dele, o discurso humano normal oferece um canal de comunicação, com uma largura de banda muito grande sobre uma distância convenientemente limitada. Isto facilita o rápido intercâmbio de conhecimentos, pensamentos e idéias com controle seguro e fácil entre a privacidade, de um lado e a publicidade, de outro lado.

Devendo ser incluído, também, o espaço do “rádio-espaço” - o que conhecemos como o espectro eletromagnético, que compreende toda a gama de ondas de rádio, através das quais somos capazes de comunicar a uma distância quase como se face-a-face. E, finalmente, é claro, que inclui a Internet. Pessoalmente, eu questiono se ou não estes avanços técnicos relativamente recentes, realmente oferecem qualquer vantagem para o bem-estar da humanidade. Minha percepção relutante é que a humanidade, ainda, tem, certamente, que ganhar a sabedoria necessária e suficiente, para usar tais avanços técnicos, de forma adequada e construtiva e não como um instrumento para o condicionamento, a tranqüilização e a exploração das populações crédulos.

O discurso que se segue é sobre todos esses três aspectos do ciberespaço e o que se passa dentro deles, conforme a minha percepção de onde eu estou dentro do tempo, do espaço e da ordem social.

Quem Possui a “Terra-espaço”?

Talvez nos primórdios enevoadas da humanidade, as pessoas vagavam, sem obstáculos, por toda a superfície abundante de seu planeta natal, capaz de livremente comunicar-se e interagir com os seus pares. Mas não demorou muito para que os reis começassem a anexar terras habitáveis da Terra, e os recursos nele contidos, como um meio de regular e contolar a maioria da humanidade e, assim, comandar o seu trabalho. Hoje em dia, a única forma de o indivíduo se mover ao longo da superfície do nosso Planeta é através de uma infraestrutura de transportes, o que está longe de ser livre, e dentro da qual, os movimentos dos indivíduos são severamente restringidos, regrados e controlados. A Terra não é mais livre para nela passearmos.

Talvez nos primórdios enevoadas da humanidade, as pessoas vagavam, sem obstáculos, por toda a superfície abundante de seu planeta natal, capaz de livremente comunicar-se e interagir com os seus pares. Mas não demorou muito para que os reis começassem a anexar terras habitáveis da Terra, e os recursos nele contidos, como um meio de regular e contolar a maioria da humanidade e, assim, comandar o seu trabalho. Hoje em dia, a única forma de o indivíduo se mover ao longo da superfície do nosso Planeta é através de uma infraestrutura de transportes, o que está longe de ser livre, e dentro da qual, os movimentos dos indivíduos são severamente restringidos, regrados e controlados. A Terra não é mais livre para nela passearmos.

Hoje, as pessoas podem se comunicar e interagir em toda a superfície física do Planeta, mas apenas com a permissão de seu Estado e dos proprietários das terras. E estes exigem o pagamento para a concessão de sua licença. Eles, também, impõem regras restritivas acerca de que rotas o indivíduo pode usar, além de como, quando e em que condições ele pode usá-las. Eles controlam toda a terra. Controle é da propriedade. Mesmo nas economias prósperas do Primeiro Mundo, o indivíduo não tem direito absoluto sobre qualquer pedaço de terra neste Planeta. Ele ainda tem que pagar pelo “privilégio de possuir a sua moradia”, ainda que no subúrbio.

Na minha opinião, este não é um estado idílico para a espécie humana. Cada indivíduo é um ser consciente independente. Coletivamente, a humanidade não é uma entidade consciente. Nem é uma família, um Estado ou uma corporação. Estes não têm medo ou sentimento pessoal. Por isso, é o bem-estar de cada indivíduo consciente que importa. Cada indivíduo deve, portanto, com razão, ter livre e desembaraçado o uso econômico de seu quinhão de terra-espaço e o direito de passagem livre por toda a terra-espaço, com sentido de que este indivíduo não deve perturbar o uso econômico de outros possuidores de terras. Nenhuma coletividade tem poder moral para tirar esses direitos do indivíduo.

Quem Possui o Rádio-Espaço?

Em 1867, James Clark Maxwell fez sua previsão matemática da existência das ondas de rádio. Dois anos mais tarde, Heinrich Hertz conseguiu gerá-las artificialmente. Experiências que se seguiram revelaram que estas ondas podem ser feitas para saltar entre o chão e as camadas ionosféricas e, assim, propagam-se por todo o globo terrestre. Antes desses eventos, nada se sabia sobre essas ondas ou sobre as dimensões do espaço-tempo através do qual elas viajam. E o que é desconhecido não pode ser comandado nem por reis nem por corporações. Consequentemente, antes de sua descoberta, o espectro de rádio era uma terra virgem intocada, selvagem, não reclamada e livre. Qualquer um poderia construir seu próprio aparelho e experimentar conforme determinasse o seu coração.

Em 1867, James Clark Maxwell fez sua previsão matemática da existência das ondas de rádio. Dois anos mais tarde, Heinrich Hertz conseguiu gerá-las artificialmente. Experiências que se seguiram revelaram que estas ondas podem ser feitas para saltar entre o chão e as camadas ionosféricas e, assim, propagam-se por todo o globo terrestre. Antes desses eventos, nada se sabia sobre essas ondas ou sobre as dimensões do espaço-tempo através do qual elas viajam. E o que é desconhecido não pode ser comandado nem por reis nem por corporações. Consequentemente, antes de sua descoberta, o espectro de rádio era uma terra virgem intocada, selvagem, não reclamada e livre. Qualquer um poderia construir seu próprio aparelho e experimentar conforme determinasse o seu coração.

Mas não por muito tempo. Tal como aconteceu com os continentes livres do Novo Mundo, reis, imperadores, empresas e corporações logo olharam para o espectro das ondas do rádio com olhos possessivos. Cada um reuniu o seu poder de dividir e conquistar para obter ganhos lucrativos. Cada um dos reis da Terra logo declarou sua posse dentro de sua respectiva jurisdição das dimensões recém-descobertas do espaço-tempo, através do qual viaja a onda eletromagnética. O homem comum não podia mais se aventurar nele, a não ser com a permissão de seu rei.

Para cada governo, o rádio-espaço é de valor inestimável para a administração, defesa e como uma fonte de receita comum. Assim, hoje, cada Estado reserva para si alguma porção do espectro de rádio, para uso de suas forças armadas e dos serviços públicos. Ele concede licença de uso do que resta para seus súditos e governados, em troca de uma taxa. Ele licencia algumas delas para emissoras gerais, algumas para a marinha-mercante, outras para os operadores de aeronaves, e, também, para algumas operadoras de comunicações comerciais ou de comunicações privadas, e, até mesmo, para alguns entusiastas de radioamador.

Como sempre, quando um rei concede sua licença, ele vem com termos e condições. No caso da licença de utilização do espectro de radiofrequências, ele vem com termos e condições muito restritivas. A licença do titular é restrita, não só quanto ao trecho de freqüências e potência que ele pode usar, mas, também, quanto ao tipo de informação que ele pode enviar e receber.

As restrições impostas aos radioamadores são extremamente restritas. Comentários e discussões políticas, religiosas e comerciais são expressamente proibidas. É provavelmente inseguro, até mesmo, para discutir filosofia. Na verdade, os únicos temas, que os radio amadores podem seguramente discutir, são sobre os seus equipamentos, as condições meteorológicas e as condições de sinal. Isso faz com que as conversas sejam tediosas.

As restrições impostas aos radioamadores são extremamente restritas. Comentários e discussões políticas, religiosas e comerciais são expressamente proibidas. É provavelmente inseguro, até mesmo, para discutir filosofia. Na verdade, os únicos temas, que os radio amadores podem seguramente discutir, são sobre os seus equipamentos, as condições meteorológicas e as condições de sinal. Isso faz com que as conversas sejam tediosas.

Rádio-espaço está, portanto, absolutamente fora dos limites para qualquer indivíduo que queira discutir livremente as suas próprias ideias e opiniões políticas, religiosas, filosóficas ou comerciais com outras pessoas. Às vezes, em vão, eu tento imaginar o que seria se eu fosse membro de um fictício grupo igualitário, em que somente os seus membros conhecessem sobre a existência das ondas de rádio e como usá-las na comunicação. Teríamos liberdade plena, sem ônus econômico para discutirmos tudo o que gostássemos, sem impedimentos por quaisquer restrições e regulamentações impostas pelo rei ou pelo Estado. Mesmo que nós tivéssemos descoberto uma técnica secreta, como a transmissão digital de espalhamento-espectral-fatiado na década de 1950, poderíamos ter comunicado por rádio entre nós, porque nenhuma autoridade da época não teria consciência dos nossos sinais.

Nenhum Estado quer que os indivíduos tenham liberdade sem licença e sem censura para discutir todos e quaisquer assuntos com qualquer outro indivíduo dentro de sua jurisdição. Se pudessem, diferentes pessoas de diferentes áreas de conhecimento e crenças poderiam se conectar livremente. Conectados eles se uniriam. Unidos eles não poderiam ser divididos. União que não poderia ser descartada. E isto seria uma ameaça real e presente para o poder governamental.

Ao contrário da terra-espaço, o rádio-espaço é tridimensional e não se limita à superfície da Terra. Ele ocupa todo o universo. Então, até que ponto pode um Estado soberano reivindicar isso? Ele não pode ser vedada como a terra. Um Estado não pode parar as ondas de rádio de cruzar suas fronteiras nacionais. A única medida em que um Estado pode reivindicar a posse do rádio-espaço é controlar o seu uso por seus súditos ou governados. A única maneira de fazer isso é através da imposição de uma penalidade da lei ao indivíduo, que usa rádio-espaço dentro de seus limites territoriais, sem licença ou de um modo ou para uma finalidade que a lei proíbe. O Estado policia seu rádio-espaço, para ver quem pode estar violando esse aspecto de seu "território soberano", simplesmente por meio do monitoramento do espectro de rádio das estações oficiais de escuta.

Tendo imposto um rigoroso controle sobre quem pode ou não pode transmitir sinais de dentro de seus respectivos territórios, alguns estados soberanos proíbem seus súditos ou governados, até mesmo, de receber passivamente os sinais de rádio, sem que tenham que pagar uma taxa de licença. Isto foi abolida no Reino Unido em 1971, mas esta exigência legal ainda continua para a recepção de programas de televisão.

O dinheiro da taxa de licença é supostamente utilizado para a criação de programas e execução dos serviços de transmissão. Não obstante, ele coloca a autoridade de radiodifusão do Estado na posição de receber financiamento incondicional, para produzir o que a autoridade quer que as pessoas vejam e ouçam, o que não é, necessariamente, o que as pessoas querem ver ou ouvir. Mais preocupante, cria-se um mecanismo, pelo qual o Estado e sua autoridade de radiodifusão podem orientar e manipular a opinião pública, tornando-se um meio eficaz de controle da sociedade, em conformidade com a vontade do Estado e da elite minoritária, que realmente influencia e controla.

Um Estado soberano não pode parar a entrada das ondas de rádio de outros estados soberanos no seu território. Nem pode parar as ondas de rádio, que emanam de dentro de sua jurisdição de sair e entrar nos territórios de outros Estados soberanos. Um determinado estado pode querer impedir que os estrangeiros ouçam as suas transmissões domésticas. Ele pode tentar fazer isso, limitando a potência e/ou utilizando bandas de frequência de linha de limite da visão. O mais provável, porém, pode querer impedir que os seus súditos recebam transmissões de alguns Estados estrangeiros, por razões de políticas conflitantes. Isto pode ser conseguido através da transmissão de sinais de interferência na mesma freqüência que a transmissão ofensiva, como aconteceu durante a Guerra Fria. Hoje em dia, com a transmissão digital, o controle completo de quem pode ou não receber uma transmissão pode ser efetuado por incripção do sinal.

Então, depois de ser descoberto, como deve a humanidade usar o rádio-espaço? A resposta, na minha opinião, deve ser usado de uma maneira, que seja mais justo para todos os indivíduos. Cada indivíduo, caso queira, deve ser livre para usar o rádio-espaço e, através dele, procurar e encontrar pessoas com os mesmos ideais e discuti-los aberta e livremente com elas. Ele, também, deve ser livre para difundir suas idéias com qualquer pessoa, que queira ouvi-las. Ele, também, deve ser livre para contatar alguém, seja casualmente ou por algum motivo específico. Da mesma forma, ele deve ter assegurado o direito à privacidade de não ser incomodado por chamadas persistentes, como a epidemia atual e indesejável dos call centers de televendas.

Existe tecnologia em que tudo isso poderia ser facilmente implementado, sem infraestrutura comum. No entanto, para que ele funcione de forma equitativa, deve haver alguma forma de coordenação central. Uma entidade singular deve existir para gerenciar o espectro, alocando canais para sessões e mantendo os índices de busca. Mas uma tal entidade não deve ser autoridade com força coercitiva. Também, nunca deve ser permitido cair nas mãos de quaisquer interesses privados, sejam comerciais ou não. Deve ser um sistema passivo, implementado como uma tecnologia distribuída dentro dos equipamentos de todos os seus usuários.

Quem é Dono da Internet?

Rádio-espaço é um aspecto do universo natural. A Internet não é. Dois radioamadores, em diferentes partes do mundo, podem se comunicar uns com os outros através de rádio HF, usando transceptores projetados, construídos e pertencentes inteiramente por si mesmos. Neste caso, os dois emissores-receptores estão ligados por meios totalmente naturais. Dois geeks, em diferentes partes do mundo podem se comunicar uns com os outros, através da Internet, usando computadores pessoais projetados, construídos e de propriedade inteiramente por eles mesmos. Neste caso, no entanto, o que conecta os dois computadores pessoais é uma infraestrutura artificial muito complicada e cara.

A justificativa para o custo extremo de infraestrutura da Internet é que o rádio-espaço simplesmente não tem a capacidade de transferência de dados em velocidades exigidas por todos os usuários da Internet. Pelo menos, não na forma como a Internet é implementada atualmente. E a forma como a Internet é implementada tem muito a ver com a forma como ela nasceu, desenvolveu-se e evoluiu.

Uma parte do que se tornou a Internet, a Joint Academic Network, começou a partir do desejo de cientistas e acadêmicos, em centros de pesquisa e universidades de todo o mundo, de trocar rapidamente artigos científicos e dados experimentais. Eles optaram pela solução rápida de alugar o uso de cabos ou serviços de pacotes de autoridades e empresas nacionais de telecomunicações. Outras redes, que se tornaram parte da Internet, começaram como redes de ligação de centros governamentais em vários países, novamente usando cabos alugados. Ainda outras redes, que se tornaram parte da Internet, começaram como redes privadas, operadas por grandes transnacionais, através de cabos alugados. Essas três partes e todos os seus vários elementos, finalmente, por mútuo acordo, tornaram-se interligadas para formar as redes interconectadas ou Internet.

Consequentemente, os cabos de ligação são de propriedade de telefônicas dos estados ou são de corporações licenciadas pelo estado, cada uma operando dentro de sua jurisdição geográfica designada, em todo o mundo. As empresas de telecomunicações podem também possuir os nós de comutação (ou roteadores), nos vários cruzamentos das rotas de cabos. Equipamento para comutar (ou roteamento) pode, no entanto, também, ser de propriedade de empresas privadas, que alugam o uso dos cabos que conectam os nós de comutação privada. Todos estes juntos formam o que é chamado de “coluna” (Backbone) da Internet, que se estende por todo o globo.

Uma visão geral lógica da estrutura global está indicada à esquerda. A largura de cada linha vermelha representa a quantidade relativa de tráfego de dados, que passa entre cada par das cinco principais regiões do mundo. De longe, a rota mais movimentada é entre os EUA e a Europa. Praticamente, 100% do tráfego da América Latina, com destino ao resto do mundo, flui através dos EUA. A gritante omissão é uma rota que ligue a América Latina com a África. Com quase todo o tráfego de dados de todo o mundo fluindo através dos EUA, este país, efetivamente, é capaz de interceptar, monitorar, gravar, parar ou interromper todos os dados que fluem ao redor do mundo.

Uma visão geral lógica da estrutura global está indicada à esquerda. A largura de cada linha vermelha representa a quantidade relativa de tráfego de dados, que passa entre cada par das cinco principais regiões do mundo. De longe, a rota mais movimentada é entre os EUA e a Europa. Praticamente, 100% do tráfego da América Latina, com destino ao resto do mundo, flui através dos EUA. A gritante omissão é uma rota que ligue a América Latina com a África. Com quase todo o tráfego de dados de todo o mundo fluindo através dos EUA, este país, efetivamente, é capaz de interceptar, monitorar, gravar, parar ou interromper todos os dados que fluem ao redor do mundo.

Todos os interesses privados que operam dentro dos EUA, incluindo todos os proprietários e operadores de cabos e roteadores de Internet, através do qual, praticamente, todo o tráfego de Internet do mundo passa, estão sujeitos à lei dos EUA. Consequentemente, o governo dos Estados Unidos da América - por meio de suas várias agências - é capaz de controlar o fluxo de tráfego dentro da infraestrutura física da Internet no mundo todo.

Um roteador de Internet fica em cada junção da Internet. Sua função é de transmitir a cada pacote de dados, que chega até a próxima etapa adequada de sua rota, para o seu destino final. Cada pacote de dados contém informações sobre os endereços de origem e de destino. A maioria dos roteadores estão localizados no território dos EUA e, portanto, sob a jurisdição da lei americana.

O governo dos EUA está, portanto, em posição de ser capaz de emitir um instrumento jurídico a um administrador de roteador, proibindo-o de enviar pacotes de dados que viajem entre uma determinada origem, (quer seja, dentro ou fora dos EUA) e um determinado destino (quer seja, dentro ou fora do EUA). Com o software adequado ou firmware de chips secretamente incorporado dentro de um roteador, uma agência do governo dos EUA poderia efetivar o bloqueio remotamente, sem que o administrador do roteador tivesse ciência disto.

Eu não estou sugerindo que eles fazem isto. Mas o ditado geral é que, se puderem, eles fazem. Eles são capazes, portanto, à própria vontade, de tornar visível ou invisível um site de um país estrangeiro em outros países.

Então esqueça as sanções comerciais. A maior e mais devastadora forma de sanção que os EUA poderiam impor a praticamente qualquer país do mundo é a sanção de pacotes IP: a recusa de rotear pacotes originados de [ou destinados a] um país alvo através do território dos EUA. O diagrama do Programa Prism acima mostra que, na maior parte, a vítima não teria outra rota.

No momento em que escrevo, não acho que os EUA sejam o tipo de país para fazer isso. Mas é preciso ter em mente que, como uma consequência pura da natureza humana, qualquer país pode, no futuro, ser vítima de um regime fascista com políticas de interesse nacional exclusivo, incorporando atitudes draconianas de desrespeito arrogante e intimidação aberta em relação ao resto do mundo.

Não obstante, a posse efetiva da infraestrutura física da Internet não importa no controle técnico sobre que tipo de informação ela carrega. A Internet está aberta internacionalmente e, portanto, o conteúdo semântico do tráfego de dados, que flui através dela, está fora do controle direto de qualquer estado soberano ou jurisdição legal. Para controlar verdadeiramente a Internet, é necessária a construção de alguns meios para controlar que tipo de conteúdo semântico pode passar através da Internet e quem pode ou não acessá-lo.

Por causa de sua posição central na infraestrutura mundial da Internet, os EUA, através da ação de encorajamento seletivo, consegue estabelecer múltiplos meios, para alcançar o controle total do conteúdo da Internet ou, pelo menos, controlar o acesso desse conteúdo pelo público mundial. Esses meios estão, para todos os efeitos práticos, exclusivamente, concentrados dentro da jurisdição dos Estados Unidos, onde, mais uma vez, eles podem ser regulados pela lei americana.

Controle da Web Mundial

Qualquer cientista ou acadêmico ou, na verdade, qualquer pessoa, que queira, pode publicar suas observações, experiências, sofrimentos e opiniões na rede mundial, como é o exemplo do meu próprio site mostrado à direita. Tudo que ele precisa fazer é escrever seus pensamentos em um arquivo de texto, marcá-lo em HTML [hypertext markup language] e fazer o upload para um servidor Web. Ele pode incluir, dentro de seu texto, diagramas, fotografias, animações e programas ainda em execução, chamado applets. Mas como é que as outras pessoas conseguem ver o que ele, assim, publicou?

Qualquer cientista ou acadêmico ou, na verdade, qualquer pessoa, que queira, pode publicar suas observações, experiências, sofrimentos e opiniões na rede mundial, como é o exemplo do meu próprio site mostrado à direita. Tudo que ele precisa fazer é escrever seus pensamentos em um arquivo de texto, marcá-lo em HTML [hypertext markup language] e fazer o upload para um servidor Web. Ele pode incluir, dentro de seu texto, diagramas, fotografias, animações e programas ainda em execução, chamado applets. Mas como é que as outras pessoas conseguem ver o que ele, assim, publicou?

HTML inclui um meio, na sua sintaxe, que contém uma lista de palavras-chave. Este meio é chamado a keywords meta tag. O autor do documento coloca as palavras-chave relevantes para a keywords meta tag de seu documento. Estas palavras-chave são as que o escritor do documento pensa ser a que, provavelmente, vêem à mente das pessoas, quando elas estão à procura de material sobre os temas ou ideias do seu artigo. As palavras que, realmente, surgem nas mentes das pessoas, quando elas estão pensando em um assunto ou ideia particular, não são necessariamente as que aparecem nos textos dos documentos mais relevantes. Portanto, escolher palavras-chave eficientes é, realmente, uma arte.

Alguns computadores, conectados à Internet, contêm programas em execução, chamados de "search spider" ou, em português, “busca da aranha”. Estes continuamente arrastam através de todos os documentos em todos os servidores na rede mundial de computadores. Cada “aranha” olha no “key word meta tag” de cada documento. Em seguida, este programa coloca as referências a esse documento com todas as palavras-chave relevantes em seu vasto índice de pesquisas.

Nesses mesmos computadores, também, opera um outro tipo de programa chamado de search engine ou motor de busca. Este é acessado através de uma página Web, a qual é mostrada à esquerda.

Nesses mesmos computadores, também, opera um outro tipo de programa chamado de search engine ou motor de busca. Este é acessado através de uma página Web, a qual é mostrada à esquerda.

Uma pessoa, pesquisando determinados documentos sobre um tipo de assunto, digita as palavras-chave relevantes, que lhe vêm à mente, no campo de busca. A seguir, clica no botão "Ir". O "search engine", então, pesquisa, em seu vasto índice, por documentos relevantes. Então, exibe uma lista de títulos dos documentos relevantes encontrados, juntamente, com um breve resumo abaixo de cada título. O pesquisador, então, clica no título que lhe interessa, para visualizar o documento no seu navegador.

Os "search engines" e suas "spiders" eram serviços auxiliares e gratuitos, operados dentro de grandes computadores de instituições acadêmicas e de outras organizações não comerciais. Documentos eram listados, estritamente, de acordo com a relevância e nada mais. As pessoas podiam encontrar exatamente o que queriam dentro de tudo o que era disponível. "E todos viveram felizes para sempre". Ou seja, até que os negócios e o comércio colocaram suas mãos sujas e tortuosos na rede mundial, corrompendo todo o processo.

O motivo natural dos acadêmicos e dos outros pensadores era fazer com que o material estivesse disponível para as pessoas, que, genuinamente, fossem interessadas nas matérias disponibilizadas para pesquisas. Eles não tinham desejo de empurrar o seu material “goela abaixo” às pessoas que não tivessem interesse pelo material. Porém, esta não é a intenção do empresário. Ele quer atrair qualquer um e todos ao seu site, a fim de enganá-los, por todos os meios possíveis, para a compra de seus produtos. E ele, rapidamente, encontrou uma maneira eficaz de fazer isso.

O empresário compila uma lista de palavras de busca mais populares, que as pessoas utilizam nas suas pesquisas. Estas são, em sua maior parte, palavras com conotações sexuais, esportivas ou financeiras. Então, ele utiliza essas palavras - juntamente com palavras-chave que são relevantes para o seu próprio negócio – keywords meta tag na primeira página de seu website. Assim, não só as pessoas que procuram, especificamente, os seus produtos, mas, também, um grande número de outras pessoas, que estavam à procura de algo completamente diferente, acabam acessando a sua página. Sua esperança é que essas outras pessoas, tendo chegado em seu site, sejam seduzidas por sua apresentação atrativa para a compra de sua mercadoria.

A sobrecarga da keywords meta tag com falsas palavras atraentes, eventualmente, tornou-se um incômodo tão esmagador para os usuários da Internet, que os search engines tradicionais tornaram-se quase inúteis para pesquisas sérias. Algo drástico tinha que ser feito. A solução foi abandonar a keywords meta tag, como meio para as search spiders classificarem as páginas da Web. Os search engines, desde então, passou a ignorar o conteúdo da keywords meta tag completamente, ao invés de extrair as palavras-chave diretamente do texto do documento.

É claro que essa prática não se presta à compilação das palavras-chave mais eficazes. A maioria das palavras que as pessoas pensam, quando procuram por um documento, não são susceptíveis de aparecer como tal no texto do documento. Palavras-chave são, geralmente, palavras de sentido complexo e altamente específico. O pensamento contido na palavra-chave é normalmente expresso de modo muito mais poderosa dentro do texto real por uma frase, que compreende uma combinação sucinta de palavras mais comuns. Assim, o processo de busca já perdeu parte de sua eficácia original. Mas isso é apenas o começo dos problemas.

Para compensar este problema da menor eficácia na “colheita” de palavras-chave, os autores das páginas da Web começaram a escrever textos em que eles, deliberadamente, substituíram frases compostas de várias palavras simples por palavras mais eruditas, fornecendo as iscas para as search-spiders. Isto resultou, naturalmente, em texto que era muito menos interessante e expressivo, e, na verdade, muito mais penoso e cansativo para ler. Então tinha que ser curto. A qualidade do conteúdo da Web, assim, começou a diminuir, e, para manter a atenção do espectador, tinha de ser sempre realizada uma obra artística de gosto popular. O conteúdo da Web tornou-se, assim, cada vez mais trivial.

Nesta conjuntura, por meios de marketing poderoso, os proprietários dos search engines dos Estados Unidos começaram a atrair o maior número de usuários da Web. Os search engines europeus e outros, rapidamente, caíram de popularidade e acabaram por desaparecer. Mas os principais search engines dos Estados Unidos começaram a pensar sobre o mercado. Antes, eles eram meramente serviços auxiliares, prestados internamente por instituições acadêmicas e grandes corporações.

Mas agora eles queriam ganhar lucro. Cobrar de cada pesquisador era essencialmente impraticável. Então eles adotaram um esquema para cobrar dos donos de websites comerciais. Um esquema popular foi cobrar dos websites, de modo tal que, quanto maior fosse o valor pago em melhor posição ficaria na lista de pesquisa do buscador. Isso resultou em que os websites não comerciais praticamente desaparecessem de todas as listas de busca.

Em toda essa confusão, descobri que um pequeno search engine, chamado Google, ainda trazia resultados bons e relevantes. Eu penso que, naquela época, talvez Google não tivesse predisposição para cobrar, conforme a posição na lista. Eu não sei. Tudo que eu sei é que os resultados que obtinha eram bons. Finalmente, por qualquer motivo ou por qualquer meio, o Google cresceu e tornou-se o meio de facto pelo qual praticamente todos os usuários da Internet, em todo o mundo, procurou websites e páginas na worldwide web. Assim, o Google tornou-se o único ponto de acesso exclusivo para todas as pessoas no mundo, para obter informação na worldwide web.

Isso significa que só o Google pode determinar a forma como toda a worldwide web seja indexada a partir do ponto de vista de quase todos os usuários da Internet no mundo. Seu esquema de indexação pode determinar quais websites podem ser vistos e quais não podem; quais aparecem nas listas de busca e quais não. Ele pode usar critérios arbitrários, para classificar as páginas da Web por relevância, e até excluir vastos trechos de websites do seu índice, completamente. Assim, uma única entidade comercial, dentro da jurisdição de um único Estado soberano, tem o controle quase total sobre o fluxo de material intelectual entre todos os habitantes do Planeta Terra.

Isso significa que só o Google pode determinar a forma como toda a worldwide web seja indexada a partir do ponto de vista de quase todos os usuários da Internet no mundo. Seu esquema de indexação pode determinar quais websites podem ser vistos e quais não podem; quais aparecem nas listas de busca e quais não. Ele pode usar critérios arbitrários, para classificar as páginas da Web por relevância, e até excluir vastos trechos de websites do seu índice, completamente. Assim, uma única entidade comercial, dentro da jurisdição de um único Estado soberano, tem o controle quase total sobre o fluxo de material intelectual entre todos os habitantes do Planeta Terra.

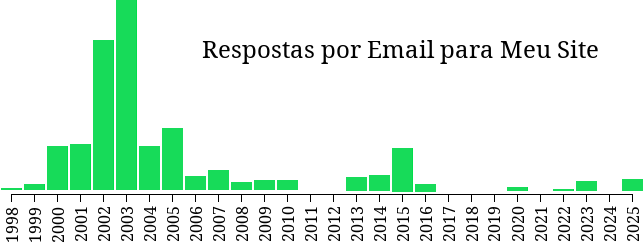

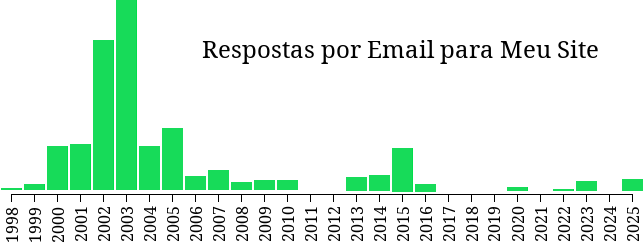

Meu site está online desde abril de 1998. Isso foi antes do Google assumir o poder. Até por volta de 2004, meu site tinha milhares de visitantes únicos por mês. Recebi centenas de e-mails com feedback dos visitantes. Agora, olhando o registro de acesso, vejo que todo esse vasto site, com artigos que somam cerca de 1,3 milhão de palavras, recebe cerca de meia dúzia de acessos significativos por mês, se eu tiver sorte. E esses acessos são exclusivamente para páginas sobre tópicos técnicos estranhos, que têm apenas importância acessória. Pesquisar por tópicos importantes neste site usando qualquer mecanismo de busca público não revela nada. No entanto, cumpri, da melhor forma possível, todos os padrões técnicos que os mecanismos de busca exigem atualmente, com a exceção de degradar meu texto para se adequar aos mecanismos de busca. Por que isso acontece? Estatisticamente, não faz sentido.

Ao longo dos 28 anos em que meu site esteve no ar, seu tamanho e qualidade cresceram continuamente. Os e-mails de seus leitores indicam um interesse entusiasmado e profundo por seu conteúdo. Não obstante, como pode ser visto no gráfico acima, houve um rápido crescimento nas respostas até o final de 2003, seguido por uma queda catastrófica em 2004, com uma pequena repercussão em 2005. Além de um segundo eco muito menor em 2007, as respostas decaíram para zero em 2011, com apenas um ligeiro ressurgimento em 2015.

Além disso, a qualidade e a profundidade intelectual das respostas até 2005 foram altas e se referiam a discursos longos e detalhados sobre assuntos profundos; enquanto as respostas depois de 2007 geralmente se referiam a páginas auxiliares curtas sobre "aspectos" técnicos, que tinham pouco ou nenhum valor em termos de interação intelectual.

É bastante evidente que algum mecanismo externo vem moldando esse perfil de resposta e que isso não se deve a nenhuma mudança no conteúdo do site.

A “Aranha” Que é Demasiadamente "Inteligente"

Imagino, que uma das razões para a queda dramática dos acessos a meu site, seja que o Google tentou habilitar a sua “aranha” de busca a ser tão mais "inteligente", para "beneficiar" escritores como eu. O que é conhecido como o conjunto de três quadros foi uma forma padrão de apresentação de documentos, do tipo que eu escrevo, desde a antiguidade da Internet.

Cada um dos meus documentos é apresentado, dentro da janela do navegador, em três áreas distintas chamadas quadros. O quadro superior, mostrado na cor rosa, é o Quadro do Título. Ele contém o título do documento, mais um título estendido de 4 linhas ou “declaração de objetivo”. Á esquerda, é o Quadro de Navegação mostrado em azul claro. Este contém hiperlinks para o grupo de documentos de que este documento é uma parte. O quadro restante, em amarelo, é o Quadro do Texto.

Cada um dos meus documentos é apresentado, dentro da janela do navegador, em três áreas distintas chamadas quadros. O quadro superior, mostrado na cor rosa, é o Quadro do Título. Ele contém o título do documento, mais um título estendido de 4 linhas ou “declaração de objetivo”. Á esquerda, é o Quadro de Navegação mostrado em azul claro. Este contém hiperlinks para o grupo de documentos de que este documento é uma parte. O quadro restante, em amarelo, é o Quadro do Texto.

O conteúdo de cada um dos três quadros está contido em um arquivo separado. Então, são o arquivo do Quadro de Título, o arquivo do Quadro de Texto e o arquivo do Quadro de Navegação. Existe um quarto arquivo, o Arquivo de Frame, atua como um organizador, para carregar o conteúdo de cada um dos outros três arquivos em sua área apropriada da janela do navegador. Por isto, o documento é mostrado, bastando solicitar que o Arquivo de Frame seja exibido. O Arquivo de Frame faz o resto.

O conteúdo de cada um dos três quadros está contido em um arquivo separado. Então, são o arquivo do Quadro de Título, o arquivo do Quadro de Texto e o arquivo do Quadro de Navegação. Existe um quarto arquivo, o Arquivo de Frame, atua como um organizador, para carregar o conteúdo de cada um dos outros três arquivos em sua área apropriada da janela do navegador. Por isto, o documento é mostrado, bastando solicitar que o Arquivo de Frame seja exibido. O Arquivo de Frame faz o resto.

A janela do navegador deve ser idealmente de 840 pixels de largura: 200 para o Quadro de Navegação e 640 para Quadros de Título e Texto. A altura ideal da janela deve ser aproximadamente a mesma ou um pouco mais. Com estas dimensões mínimas, os Quadros de Título e Navegação não rolam. Apenas o Quadro de Texto deve conter uma barra de rolagem vertical. Esse arranjo permite que o leitor role o texto, no Quadro de Texto, para baixo enquanto o título e a declaração de missão ficam, permanentemente, à vista no topo como uma âncora semântica para a mente do leitor, durante a leitura de um longo discurso. O Quadro de Navegação permanece estável também, mantendo o leitor sempre ciente de onde o documento, que está lendo atualmente, se encaixa no grande esquema.

Este arranjo é ideal para apresentar grandes documentos sobre assuntos intelectuais. Não é, no entanto, o que eles chamam de "Google-friendly". Google parece ser completamente confuso com os frames. Inicialmente, como eu entendi, a “aranha” de busca do Google não podia ler JavaScript. Por isto, adotei a seguinte estratégia para induzir Google indexar os meus documentos, a qual explora a incapacidade da “aranha” de busca do Google ver JavaScript.

Eu precisei induzir a “aranha” de busca do Google para arrastar o arquivo do Quadro de Texto do meu documento por palavras-chave. Por isto, apontei todos os links que se referem ao documento em causa, para o arquivo do Quadro de Texto do conjunto de quadros. No arquivo do Quadro de Navegação e no arquivo de Quadro de Título eu coloquei uma meta tag HTML, no sentido de instruir as aranhas de busca para não indexá-los, mas para acompanhar os links dentro deles, seguindo em diante para outros arquivos. Coloquei uma meta tag diferente no arquivo de Quadro de Texto, instruindo as aranhas para indexar o documento e seguir os links dentro dele para outros documentos.

Eu precisei induzir a “aranha” de busca do Google para arrastar o arquivo do Quadro de Texto do meu documento por palavras-chave. Por isto, apontei todos os links que se referem ao documento em causa, para o arquivo do Quadro de Texto do conjunto de quadros. No arquivo do Quadro de Navegação e no arquivo de Quadro de Título eu coloquei uma meta tag HTML, no sentido de instruir as aranhas de busca para não indexá-los, mas para acompanhar os links dentro deles, seguindo em diante para outros arquivos. Coloquei uma meta tag diferente no arquivo de Quadro de Texto, instruindo as aranhas para indexar o documento e seguir os links dentro dele para outros documentos.

O que aparece no índice do Google seria, portanto, as referências a cada um dos meus arquivos de Quadro de Texto. Se um pesquisador clicou em um link em uma lista de resultados de pesquisa do Google, o meu arquivo de Quadro de Texto só seria exibido - sem um título, declaração de objetivo ou lista de conteúdos. Isto seria muito deselegante e não seria de muita utilidade. Por isto, eu incluì, na seção de cabeçalho do meu arquivo de Quadro de Texto, a declaração de JavaScript a seguir:

Isto diz ao navegador que, se ele está solicitando para carregar o meu arquivo Quadro de Texto, como o único documento a exibir na janela do navegador, então, ele deve carregar o arquivo do Frame correspondente deste documento em seu lugar. O arquivo do Frame, em seguida, apresenta os três quadros em suas respectivas áreas da janela do navegador. E está tudo bem.

Ou seja, até que o Google decidiu habilitar a sua “aranha” de buscar a ser “tão inteligente". Parece que o Google deu-lhe habilidade de ler JavaScript. O problema é que, embora a “aranha” do Google possa ser capaz de determinar o que uma declaração JavaScript faz, ela não sabe a razão. E, em sua ignorância, ela assume o pior. Quando encontra a declaração JavaScript acima no início do meu arquivo de Quadro de Texto, ela vê que ele deve ser imediatamente redirecionado para outra página.

Se ela não pudesse ler o JavaScript, cegamente continuaria através do arquivo de Quadro de Texto, para extrair as palavras-chave. Mas ela não faz isto. Ela assume que, por eu redirecioná-la para uma página diferente, é porque eu devo estar fazendo alguma coisa "sorrateira" (terminologia do Google). Por conseguinte, ela recusa a indexar o meu documento. Assim, de milhares de visitantes por mês, as minhas páginas começaram a receber praticamente nenhuma visita.

Se ela não pudesse ler o JavaScript, cegamente continuaria através do arquivo de Quadro de Texto, para extrair as palavras-chave. Mas ela não faz isto. Ela assume que, por eu redirecioná-la para uma página diferente, é porque eu devo estar fazendo alguma coisa "sorrateira" (terminologia do Google). Por conseguinte, ela recusa a indexar o meu documento. Assim, de milhares de visitantes por mês, as minhas páginas começaram a receber praticamente nenhuma visita.

Se a aranha tivesse apenas ignorado JavaScript, tudo ficaria bem. Se tivesse simplesmente obedecido ao JavaScript, executaria o arquivo de quadro para montar o conjunto de quadros, como um documento completo na maneira de um navegador e, em seguida, indexando-o. Mais uma vez, tudo ficaria bem. Mas fazendo apenas parte do trabalho, como fez, Google causou nada mais além de problemas para escritores, como eu.

A minha única saída era criar um site paralelo, em que todos os meus 1,2 milhões de palavras dos meus artigos fossem reformatados como documentos entediantes e sem título e sem meios de navegação global do site. Então, eu tinha um site para os meus leitores e outro para o Google indexar. Que pena. Esperamos que, quando um buscador Google encontre um de meus artigos no formato entediante, ele vá clicar em um link em algum lugar dentro do documento, levando o leitor para a versão do meu site, onde está devidamente apresentado. Isto, no entanto, provou não ser uma solução eficaz. Então, eventualmente, tenho que recorrer ao uso de redes não-Web, como um meio de fornecer indexação pela porta dos fundos para o meu site.

Minha Mudança para CSS

Depois que o sistema CSS (Cascaded Style Sheet) para formatação de páginas da Web atingiu uma maturidade razoável, decidi, em meados de 2018, reestruturar todo o meu site usando CSS para fornecer o mesmo efeito, usando um único arquivo HTML, o que os Frames foram capazes de fazer com 3 + 1 arquivos separados. Isso apaziguou o 'cavalo de madeira' do Google de ter somente um arquivo endereçável por documento. Em seguida, carreguei a nova versão do meu site para o servidor, juntamente com um arquivo de sitemap atualizado de forma apropriada, o qual instalei na minha conta de webmasters do Google. Eu pensei que isso resolveria o problema de não ser indexado. Quão errado eu estava!

Seis meses depois, recebia apenas entre zero e quatro referências válidas do Google por mês, com um pouco mais de quatro vezes esse número caindo como "404s" (página não encontrada). Isso mostrou que, após nove meses, o Google não atualizou a indexação do meu site para refletir a nova estrutura, conforme especificado no arquivo sitemap.xml. Graças a Deus pelos sucessos indiretos do Kademlia. Ao todo, portanto, mudar para uma base CSS era muito pior do que o antigo site baseado em quadros.

Ao examinar meus dados do Google para webmasters, percebi que meu site havia sido penalizado por dois motivos:

- minhas páginas da web não eram "otimizadas para dispositivos móveis" e

- minhas páginas da web levaram "muito tempo" para carregar.

Presumivelmente, "não otimizadas para dispositivos móveis" significa que não é adequado para olhar em um telefone celular ou algo semelhante.

O conteúdo do meu site é, na sua maior parte, ensaios intelectuais de entre 5.000 e 25.000 palavras, que são copiosamente ilustradas com diagramas, fotografias, animações e applets Java. Naturalmente, os applets Java não podem mais executar o jeito preferido como programas embutidos no texto. Em vez disso, eles devem ser iniciados como aplicativos Java Web Start separados.

Adendo Abril de 2019: Agora, devido à paranoia superlativa do sistema de segurança Oracle Java, até os aplicativos Web Start não podem mais ser iniciados. Felizmente, eles ainda podem ser executados usando a versão de Fonte Livre do Java com o plugin IcedTea. Mas, do ponto de vista da ilustração de um site, a versão Oracle do Java agora está morta.

Minha pergunta é: quem seria estúpido o suficiente para esperar ler um ensaio intelectual ilustrado de 25.000 palavras em um telefone celular? Ninguém, eu acho. Então, por que penalizar um site cheio de tais ensaios, porque os documentos nele não são "otimizados para dispositivos móveis"? Eu penso que o velho ditado "cavalos para cursos" aplica aqui.

Tomando "muito tempo para carregar" depende de quanto tempo é muito longo. E muito tempo para que finalidade? Só posso deduzir que o Google considera que os ensaios do meu site são muito longos para serem colocados na Web mundial. Consequentemente, se eu quiser que esse conteúdo seja indexado, devo dividi-lo em um staccato de pequenos pedaços capazes de se encaixar dentro do minúsculo período de atenção da maioria dos webspectadores. Em outras palavras, ao contrário do que o Google prega, devo escrever meu conteúdo especificamente para atender às preferências e limitações do mecanismo de pesquisa: não para adequar a melhor apresentação determinada pelo autor do assunto.

Portanto, devo concluir que, ao contrário da crença popular, o Google não é um mecanismo de pesquisa geral. mas um mecanismo de busca popular voltado para encontrar pequenas páginas espertinhas de sites comerciais.

Uma Política de indexação Disfuncional

Apesar do aborrecimento exasperante acima, a razão dominante é que todos os principais search engines seguiram o exemplo e mudou seus critérios para websites de indexação. Qualquer pequeno website, promovendo uma entidade comercial, até uma loja de esquina, é dado um lugar de destaque nas listas de busca. Para qualquer coisa de natureza intelectual, no entanto, apenas os globalmente conhecidos websites, com um alto perfil, aparecem nas listas. Outros parecem ser classificados como sendo de interesse apenas para os seus proprietários e, consequentemente, não são considerados de valor para inclusão numa lista de pesquisa. Claro, outra possibilidade pode ser que os programadores dos algoritmos dos search engines, de repente, tornaram-se extremamente ineptos. No entanto, eu não penso que isso seja provável.

Pelo que eu entendo, pelo que eu sou capaz de aprender a partir da Web, o principal critério para a prioridade posicional de uma página de Web agora é determinado pelo número de hyperlinks, que existem para aquela página a partir de outras páginas da Web, multiplicado pela "importância" daquelas páginas que contêm estes hyperlinks. Sistemicamente, esta política garante, que a alta classificação dos websites ,que já estão estabelecidos, é preservada e que nada de novo virá à luz do dia. E isso é, exatamente, o que parece acontecer.

Pelo que eu entendo, pelo que eu sou capaz de aprender a partir da Web, o principal critério para a prioridade posicional de uma página de Web agora é determinado pelo número de hyperlinks, que existem para aquela página a partir de outras páginas da Web, multiplicado pela "importância" daquelas páginas que contêm estes hyperlinks. Sistemicamente, esta política garante, que a alta classificação dos websites ,que já estão estabelecidos, é preservada e que nada de novo virá à luz do dia. E isso é, exatamente, o que parece acontecer.

Sou levado a acreditar que essa política de classificação surgiu da noção de que a importância relativa de um artigo acadêmico publicado é proporcional ao número de outros trabalhos acadêmicos que o citam. Suponha que eu seja um cientista. Eu publico um novo trabalho acadêmico. Trata-se de um tema muito importante dentro de um campo pouco conhecido na vanguarda da pesquisa científica.

Pergunta: como os autores de artigos científicos posteriores sobre temas relacionados podem conhecer o meu artigo para citá-lo?

Publico o meu novo artigo na Web mundial. Tem classificação de importância zero, porque ninguém ainda a citou. Então, o Google não irá indexá-lo. Então, ninguém poderá encontrá-lo usando o Google. Então, ninguém vai saber da sua existência. Então, ninguém vai citá-lo. Então, a classificação de importância dele permanecerá para sempre zero. Será para sempre considerado sem importância. Portanto, ele permanecerá não-indexado e, portanto, não-citado. Consequentemente, não importa o quão profundas e revolucionárias as revelações do meu artigo possam estar na realidade, elas permanecerão ocultas do mundo para sempre.

Publico o meu novo artigo na Web mundial. Tem classificação de importância zero, porque ninguém ainda a citou. Então, o Google não irá indexá-lo. Então, ninguém poderá encontrá-lo usando o Google. Então, ninguém vai saber da sua existência. Então, ninguém vai citá-lo. Então, a classificação de importância dele permanecerá para sempre zero. Será para sempre considerado sem importância. Portanto, ele permanecerá não-indexado e, portanto, não-citado. Consequentemente, não importa o quão profundas e revolucionárias as revelações do meu artigo possam estar na realidade, elas permanecerão ocultas do mundo para sempre.

Mas quem decidiu que o meu trabalho é irrelevante? É a comunidade científica ou as mentes afiadas e experientes das pessoas que pensam? Não, porque eles nunca viram isso. Então eles nunca poderiam fazer nenhum julgamento sobre isso. Isso porque eles não conseguiam ganhar conhecimento dele porque não sabiam de sua existência. Tudo porque um robô de busca com um algoritmo defeituoso "pré-decidiu" que era irrelevante e, portanto, relegou-lo a um limbo permanente.

Obviamente, um novo trabalho acadêmico se torná citado. Consequentamente, ele deve ter se tornado conhecido pelos membros da comunidade acadêmica além de seu autor. O processo pelo qual se torna conhecido deve, portanto, seguir um algoritmo muito diferente daquele usado pelo Googlebot. Isso necessariament envolve muitos canais de largura de banda muito maior do que um mecanismo de pesquisa da web. Envolve encontros em discursos e seminários, discussões nos corredores, publicações em periódicos de institutos acadêmicos, entrevistas na imprensa e na televisão e uma série de outros canais educacionais e socio-econômicos. Estas são as únicas maneiras pelas quais um artigo novo pode se tornar conhecido. Tudo o que o algoritmo do Google pode fazer é manter o status quo.

Mas e aqueles dentre nós que quem não tem - e nunca teve - qualquer tipo de afiliação acadêmica ou institucional? Como compartilhamos nossos novos pensamentos com o mundo. Certamente a resposta parece ser: não através da World Wide Web.

Eu cuidadosamente pesquiso e escrevo um novo documento sobre o que deve ser, pelo menos para algumas pessoas no mundo, um tema interessante. Eu o envio para o meu website. Eu o registro dentro do índice do meu website e incluo, quando relevante, hyperlinks para o meu novo documento dentro das páginas apropriadas, que já estão no meu website. O meu novo documento não tem nenhum hyperlinks, apontando para ele a partir de websites externos. E, portanto, não tem qualquer prioridade posicional dentro do índice de qualquer buscador. Ele, portanto, nunca aparecerá em nenhuma lista de busca. Consequentemente, ninguém nunca o verá. Consequentemente, ninguém importante nunca criará um hyperlink para o meu novo documento a partir do seu importante website. Ele permanecerá, para sempre, excluído. Então, aqueles "pelo menos algumas pessoas no mundo" nunca serão capazes de encontrá-lo, não importa o quão bem sintonizados com um conjunto de palavras-chave, que elas digitaremm no search engine. Quod erat demonstrandum.

Não obstante o acima, suponho que eu já conheça alguém que esteja muito interessado no tópico sobre o qual eu escrevi. Eu envio a URL do meu novo documento para esta pessoa, para permiti-la acessar o meu documento, diretamente, sem a necessidade de usar um search engine. Ele o lerá e gostará. Ele o indicará para outras pessoas. Mas por que ele deveria colocar um hyperlink para o meu documento, a partir de outro website? Ele pode, simplesmente, marcá-lo no navegador dele. Assim, mesmo que as pessoas fiquem sabendo sobre o meu novo documento por meios, que estão fora da worldwide web, é, ainda, não muito provável ser referido a partir de sites "importantes".

Assim, se a finalidade é revelar a todos a mina de ouro de informação que está disponível na worldwide Web, esta política de indexação é sistemicamente disfuncional. Ela simplesmente preserva a popularidade do que já foi feito popular por outros meios. Mas talvez esta política seja deliberada. Talvez a intenção por trás da mudança no algoritmo de busca, em torno de 2004, foi com o propósito de criar, fortalecer e preservar um estabelecimento da worldwide Web, para minimizar, ou mesmo excluir todas os websites menores. Antes de 2004, eu poderia pesquisar a Web e encontrar uma grande diversidade de coisas interessantes. Agora minhas pesquisas acabam chegando no apropriado mega-site estabelecido, o que me mostra apenas conteúdo desinteressante e censurado a que me é destinado ver.

A Rede Mundial [Worldwide Web] tornou-se, assim, sujeita a uma forma passiva ou indutiva de censura, causada pelo fato de um mecanismo de busca coloca referências a grandes sites estabelecidos no topo de qualquer lista de resultados de buscas, empurrando outros sites para baixo da lista onde somente o pesquisador mais diligente vai se preocupar em olhar, deixando a maioria simplesmente não-listado. Mas quem é a culpa disso? A culpa é do Google? Em parte, sim. Mas, na minha opinião, é, para a maior parte, a culpa da grande maioria das pessoas que permitem que um monopólio privado único como o Google se torne a única via de acesso à vasta riqueza de informações na Web mundial. É culpa da mentalidade preguiçosa e apática do povo comum que, através de sua admiração e adoração incondicional para poder corporativo, sempre prende-se cegamente à opção mais promovida.

Obviamente, existem muitos outros critérios arbitrários usados para determinar se um site deve ou não ser penalizado nas listagens de pesquisa. Uma delas é a imposição de que deve existir um par de tags <h1></h1> em cada documento (presumivelmente no início) e que o conteúdo entre essas tags de cabeçalho deve ser consistente com o conteúdo entre as <title> e </title> tags do documento. Na maioria das vezes, isso torna a tag <title> redundante. Então, por que usá-lo?

A tag <h1> padrão faz com que um cabeçalho seja exibido em uma impressão enorme. Sites não comerciais e não jornalísticos raramente usam o cabeçalho de tamanho <h1>. Portanto, para acomodar essa imposição googleana, é necessário que os autores da web redefinam a tag <h1> para ter um tamanho sensato usando uma classe CSS; uma tarefa enorme para um site com centenas de documentos HTML, que não alcança nada para o conteúdo do documento. É outro caso claro de ter que escrever o documento para o mecanismo de buscar; não para o usuário.

O conteúdo das tags <title> serve a um propósito diferente do que o conteúdo das tags <h1>. Em alguns casos, o conteúdo poderia ser idêntico sintaticamente. Se então, a imposição seria satisfeita e o documento não seria penalizado. Em muitos outros casos, no entanto, na minha experiência, o conteúdo do título pode conter o conteúdo das tags <h1>. Não obstante, sob um bom estilo de escrita, enquanto as tags de título podem conter conteúdo semanticamente consistente com o do cabeçalho <h1>, é improvável que seja consistente sintaticamente. Como os mecanismos de buscar podem apenas olhar para a sintaxe, eles não podem chegar nem perto do mesmo intervalo e grau de associação semântica que a mente humana. Consequentemente, em tais casos, o documento será injustamente penalizado.

Em um determinado momento [acho que foi por volta de 2018-19], o Google 'descobriu' que mais da metade de todas as consultas de busca vinha de telefones celulares [ou, pelo menos, de algum tipo de dispositivo móvel]. Aparentemente, isso precipitou outra imposição ridícula de que, conseqüentemente, todos os sites deveriam ser o que o Google denominou otimizado para dispositivos móveis. A razão ou dependência lógica entre as proposições: 'mais da metade de todas as consultas de busca veio de dispositivos móveis' e 'todos os sites devem ser compatíveis com dispositivos móveis' me alude, embora eu possa ver como o pensamento impulsivo pode chegar a essa conclusão.

O Google está dizendo que sites cujos documentos - como este - não podem ser lidos confortavelmente em um dispositivo móvel não deveriam existir ou são de pouco ou nenhum interesse para alguém? Quem em sã consciência gostaria de ler um artigo intelectual altamente ilustrado da ordem de 20.000 palavras em um telefone celular? Mas eles podem querer lê-lo em um monitor de PC ou impresso em papel A4. O termo "cavalos para percursos" vem à mente.

Ordem de Cessar e Desistir

Mas há outra forma de censura, que o governo dos EUA - ou qualquer outra autoridade, agência ou entidade baseada nos Estados Unidos - pode impor aos websites. Esta outra forma de censura é um instrumento jurídico chamada ordem de cessar e desistir.

Google, que tem sede nos EUA, na confluência de todas as principais rotas dentro da infra-estrutura da Internet em todo o mundo, está, exclusivamente, sujeita a e regulamentada pela lei dos EUA. Se os poderes, quer sejam eles quem forem, não gostarem de algo que foi escrito em uma página da Web, eles podem emitir um ordem de cessar e desistir. Não ao suposto infrator, isto é, o autor da página, mas ao operador do search engine.

A demanda da ordem de cessar e desistir não é para excluir a página Web em questão ou para excluir o conteúdo "ofensivo" dentro dela, mas para cessar e desistir de colocar a página em um índice de pesquisa. Assim, ela nunca aparecerá em qualquer resultado de busca. Desta forma, a localização do servidor do website, a nacionalidade do autor da página da Web e a jurisdição em particular, dentro da qual ele pode residir atualmente, são todos irrelevantes. O search engine está localizado nos EUA e, portanto, está submetido à lei dos EUA, de modo que a execução do ordem de cessar e desistir é fácil e simples.

Uma vez eu vi um documento que foi intitulado como um ordem de cessar e desistir dentro de uma lista de pesquisa do meu site. Estranhamente, ele parecia ser nada mais do que um modelo. A referência para a ofensiva página da Web e o ofensivo conteúdo dentro dela estavam, ambos, em branco. A referida ordem tinha nome e endereço do que, eu presumo, era o escritório de uma advocacia americana. Além disto, a ordem parecia ser nada significante. Pouco tempo depois, ela desapareceu. Eu nunca compreendi esta ocorrência. Presumo que alguém em algum lugar percebeu que aquilo era um equívoco. Por outro lado, a inexplicavelmente baixa contagem de acessos do meu site (entre zero e 4 referências válidas por mês) pode ser explicada pela presença de alguma ordem legal deste tipo que proíbe a indexação do meu site. Talvez seja algo que eu disse.

O resultado de tudo isto é que o acesso aos conteúdos na worldwide web pelo público em geral parece estar, indutivamente, dirigido por um único interesse político, o qual apenas se direciona para o conteúdo que aprova. E o conteúdo destas peças aprovadas parece estar se tornando cada vez mais trivial. Eu não sou nem a favor nem contra os Estados Unidos da América. Eu teria a mesma queixa sendo qualquer outro poder soberano, que tivesse a mesma posição. No entanto, aqui trata-se de uma situação em que um poder soberano, por si só, é capaz de exercer o controle quase total sobre algo que pertence ao mundo inteiro. E é minha firme opinião de que tal situação é fundamentalmente contra os melhores interesses da humanidade.

Velocidade de Acesso Por Grau

Finalmente, no topo de todas as imposições acima, há mais uma forma indutiva de censura que em breve poderá ser imposta pelos grandes provedores de serviços de Internet. Eles propõem a fornecer velocidades de transferência de dados mais altas para os sites daqueles que são capazes de pagar taxas mais elevadas. Estes irão promover eficazmente os sites comerciais dominantes apoiados por grandes corporações, enterrando sites - não importa o quão alto a qualidade do seu conteúdo - de indivíduos e pequenos grupos que simplesmente não podem pagar essas taxas mais elevadas.

Mas essa sucessão de eventos deve ser de nenhuma surpresa para ninguém. Afinal de contas, ele é simplesmente o capitalismo em ação. Uma vez que a Internet abriu-se ao comércio, sua antiga visão igualitária da liberdade universal para troca de informações nunca foi destinado para durar. Tinha finalmente a entrar no mundo real em que os interesses da maioria são superados pelos interesses dos poucos favorecidos.

E-mail Baseado na Web

Antigamente, cada computador, conectado à Internet, tinha um servidor "Post Office" que funcionava 24 horas por dia. Pessoas de todo o mundo poderiam enviar um e-mail a qualquer momento para o servidor. O servidor exibia um alerta na tela ao destinatário apropriado, quando um e-mail chegava para ele. Ele, então, o acessava e o lia. Assim, o sistema de e-mail da Internet foi distribuído e, por consequência, era razoavelmente privado.

Executar um servidor de e-mail requer que computador do destinatário esteja permanentemente on-line. Isto foi bom na época em que os clientes da Internet eram grandes máquinas Unix. Logo, porém, pequenos computadores pessoais tornaram-se o mais utilizado pela maioria dos usuários da Internet. Não era nem normal nem desejável que fossem mantidos ligados 24 horas por dia, por tal razão eles não se prestavam como servidores do correio eletrônico. A solução é ter uma distribuição de grandes computadores on-line, permanentemente em execução como servidores de e-mail. Cada computador pessoal, em seguida, executaria um client-program de e-mail, que pode acessar o servidor local de e-mail, para baixar qualquer novo e-mail a qualquer hora. Este é ainda um sistema que é, razoavelmente, bem distribuído.

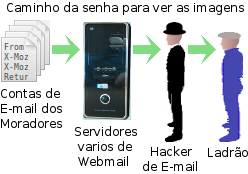

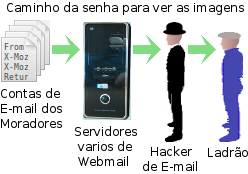

Sistemas distribuídos são anátema para as autoridades. Isto é, porque eles são difíceis de monitorar e controlar. A solução é atrair pessoas para grandes websites, que forneçam um serviço de e-mail. Estes websites fornecem uma bonita interface de usuário, que é servida através de um navegador Web. O usuário de um pequeno computador pessoal faz logon na sua conta em website de e-mail, para enviar e receber os seus e-mails. Os provedores americanos dos websites de serviços de e-mail embelezam as suas interfaces de usuário com muitas peças de artes atraentes e anunciam os seus serviços "gratuitos". Diante disto, a grande avalanche de novos usuários de Internet são arrebanhados por eles em todo o mundo, como mariposas numa chama de vela.

O e-mail tinha sido originalmente um canal de comunicação sério. Este terminou abruptamente com a chegada dos gigantes serviços-web de e-mail. Um ethos da trivialidade que se estabeleceu rapidamente. Agora, as pessoas que, não têm nenhum interesse real em e-mail, adotam o hábito de encaminhar piadas intermináveis e estúpidas para as pessoas em todo o mundo. O resultado é que as caixas de correio das pessoas tornam-se abarrotadas, a cada dia, com uma quantidade de lixo que poderia encher muitos caminhões. Cada um tem que gastar muito tempo para se livrar de todo esse material indesejado e buscar pelos poucos e-mails autênticos escondidos no lixo. Este fenômeno é muito exacerbado pelas avalanches intermináveis do indesejável e, totalmente, abominável propaganda comercial.

Muitas pessoas não conseguem manter o trabalho de filtragem diário necessária para manter as suas caixas de correio livres do lixo. Um vasto número de caixas de e-mail, portanto, se torna abandonado, como bolas gigantes de pus purulento, dentro desses servidores de webmail megalíticos. Então, quem abandoná-las não têm alternativa senão estabelecer uma nova conta de e-mail. E o ciclo repete-se. Que desperdício estúpido de recursos!

Perante neste cenário estressante, a situação é perigosa, em que uma comunicação oficial, tal como um requerimento de pagamento, pode legalmente ser enviado por e-mail e, em que sendo remetido, presume-se, legalmente, recebido pelo destinatário. Consequentemente, se o destinatário exclui-lo acidentalmente, juntamente com as centenas de e-mails indesejados, entre as quais ele está escondido ou se o e-mail foi destinado erroneamente ou se a sua conexão com a Internet ou computador falhou, então o remetente poderia ser penalizado. A meu ver, esta situação é um absurda e completamente injusta.

Ao contrário do programa client de e-mail, que funciona num computador pessoal, o usuário de um serviço de webmail não baixa os seus e-mails para o seu próprio computador. Em vez disso, os e-mails dele são deixados na sua conta de e-mail no servidor gigante do provedor de serviço de webmail. Neste servidor, o e-mail é armazenado, presumivelmente, de movo privativo. Esta privacidade, porém, permanece somente enquanto a lei americana a permitir, seja em relação à generalidade de pessoas ou à pessoas especificas e em tempos particulares. Assim, não importa a sua nacionalidade ou o seu país de residência, se uma agência do governo dos EUA emite um instrumento legal para o provedor do seu serviço de webmail, com sede nos Estados Unidos, para revelar os seus arquivos de e-mail, isto será feito.

É bem evidenciado, pela natureza dos applets de propaganda, nas bordas da janela do meu navegador, que o provedor de webmail vasculha o conteúdo dos meus e-mails, em busca de pistas sobre o que eu seria mais propenso a comprar. Não obstante, é apenas um pequeno passo a partir desta pesquisa vasculhar, também, o conteúdo dos meus e-mails, para ver que opiniões ou ligações políticas eu tenho e que sejam dentro ou fora de sintonia com os interesses do governo dos EUA.

No entanto, a facilidade original do e-mail da Internet ainda continua. Além disto, penso que o tempo em que cada casa seja equipada com uma rede local doméstica está chegando. Isto será ligado com a Internet, provavelmente, por um pequeno computador de baixo consumo, o qual operará continuamente. Este pequeno computador poderá, então, executar um servidor “Post Office” à moda antiga, de modo que poderá receber e enviar e-mails da casa, independentemente, de qualquer serviço de webmail megalítico.

As redes sociais podem ser feitas de modo mais simples e eficazes através de websites abertos e e-mails. Isto, no entanto, está fora do controle ou influência de corporação e do estado. E isto não é aceitável pelo status quo. Os poderes constituídos - comerciais ou políticos, portanto, definem seu objetivo para induzir a grande maioria dos usuários da Internet a interagir, exclusivamente, através de um pequeno grupo de websites das redes sociais dominantes.

Lembro-me das primeiras redes sociais como sendo bastante úteis. Nos início das redes sociais (aproximadamente em 2003), eu poderia usar a MSN para pesquisar e encontrar outras pessoas no mundo que compartilhavam os meus valores, interesses e aspirações. Mas hoje não mais. Os websites das redes sociais dominantes hoje, como Facebook, teimosamente, inibem qualquer tentativa que eu faça para ligar-me com pessoas de valores, interesses e aspirações semelhantes. Eu rapidamente descobri que os valores, interesses e aspirações, que eu coloco na minha página do Facebook, não são para ajudar outras pessoas com estes mesmos valores, interesses e aspirações a encontrar-me. Pelo contrário, são, exclusivamente, para ajudar os anunciantes comerciais a fazerem-me de alvo de seus produtos, baseados nos meus interesses registrados. Compreensivelmente, eu saí do Facebook.

Adendo 17 de setembro de 2025: Na tentativa de pesquisar mais profundamente sobre sites de mídia social, tentei, em 22 de abril de 2025 e várias vezes depois disso, abrir uma conta no Facebook. Eu sabia que havia encerrado a conta anterior, que eu tinha há 15 ou 20 anos. Preenchi os dados necessários, que a caixa de diálogo do Facebook confirmou estarem todos corretos, e cliquei no botão para acessar minha nova conta. Quase instantaneamente, todo o espaço foi preenchido com uma mensagem informando que minha conta havia sido suspensa devido ao uso indevido, por eu ter tentado criar uma conta duplicada e publicado conteúdo impróprio. Meu primeiro pensamento foi que havia um registro antigo da minha conta encerrada. Então, tentei a busca de contas do Facebook usando meus endereços de e-mail antigos. Mas toda vez, recebia uma resposta dizendo "Você está temporariamente bloqueado: parece que você estava usando esse recurso indevidamente, indo rápido demais. Você foi temporariamente bloqueado. Se você acha que isso não vai contra nossos Padrões da Comunidade, nos avise."

Por favor, me diga o que significa "ir rápido demais" neste contexto? Não faz sentido para mim. Não importa quantas vezes eu tente, obtenho o mesmo resultado. Então, obviamente, não posso entrar lá para "avisá-los". É o que eu aprendi a esperar dos Imbecis Artificiais por meio dos quais agora somos forçados a lidar com as corporações onipotentes e sem cérebro que agora dominam a Internet. E o público simplesmente aceita.

Às 13h17 do dia 1º de outubro de 2025, recebi um e-mail do Meta dizendo: "Sua conta foi desativada permanentemente", mas ainda não tenho ideia do motivo. Havia um link no e-mail para os Padrões da Comunidade do Meta, que acessei e li bastante. Mesmo assim, fiquei sem ideia. Então, fim de conversa, eu acho. Talvez o Facebook não seja o lugar para se estar, de qualquer forma.

As únicas pessoas, com as quais eu jamais fui capaz de articular-me através de uma rede social moderna, foram aquelas que eu já conhecia e os amigos delas. Todas estas pessoas, no entanto, conheceram-se somente através de conexões familiares ou casualmente. De todos os "amigos" que eu acumulei através de redes sociais, nenhum deles compartilhou qualquer um dos meus valores, interesses ou aspirações. E o que eles trocavam um com o outro foi para mim sempre extremamente entediante, trivial e inconsequente.

As únicas pessoas, com as quais eu jamais fui capaz de articular-me através de uma rede social moderna, foram aquelas que eu já conhecia e os amigos delas. Todas estas pessoas, no entanto, conheceram-se somente através de conexões familiares ou casualmente. De todos os "amigos" que eu acumulei através de redes sociais, nenhum deles compartilhou qualquer um dos meus valores, interesses ou aspirações. E o que eles trocavam um com o outro foi para mim sempre extremamente entediante, trivial e inconsequente.

O resultado é que, para o homem comum, o intercâmbio de informações através da Internet tornou-se impotente, relegando qualquer pensador sério como uma voz que clama no deserto, onde ninguém pode ouvir. Isto deixou a televisão e outros meios de comunicação social, mais uma vez, livres para fazerem lavagem cerebral na mente da maioria das pessoas, levando-as a abandonar o seu próprio bem-estar, para servir ao interesse próprio da elite global. Mais uma vez, apenas aqueles com muito dinheiro, ou seja, o estado e as corporações são capazes de se fazerem ouvidas.

Esta situação não é surpreendente. Para pensadores de mentes semelhantes, por toda a parte do mundo, serem capazes de conectarem-se, através da Internet, para trocarem e desenvolverem ideias, é, inerentemente, perigoso para a elite global. Assim, através das redes sociais, a elite da Internet conseguiu matar dois coelhos com uma só cajadada. A elite da internet reduziu à trivialidade, praticamente, toda a comunicação inter-pessoal entre as pessoas comuns, enquanto, ao mesmo tempo, transformou estas pessoas numa altamente segmentada audiência capturada para a sua publicidade comercial.

Serviços Centralizados de Bate Papo

Quase desde o início, um método de codificação da voz humana em discretos pacotes do Protocolo da Internet era já comumente disponível, através de um mecanismo chamado de Internet Relay Chat (IRC). Há muitos programas client gratuitos de fonte livre para IRC, que podem ser baixados e executados em praticamente qualquer computador - pelo menos quem executa uma versão ou derivado do Unix. Estes operam no que é chamado modo peer-to-peer. Uma conversa IRC é conduzida ativamente apenas pelos computadores que pertencem àqueles que participam da conversa. Outros computadores que estejam na rota entre eles são sempre envolvidos passivamente apenas.

Isso permite que duas pessoas, cada uma localizada em qualquer lugar do mundo, participem de uma conversa privada, sem os pacotes de dados, que transportam essa conversa, passando através de qualquer servidor central. Nem as identidades das partes da conversa, nem o conteúdo do que eles dizem podem ser interceptados, monitorados, registrados, interrompidos ou bloqueados por algum interesse de terceiros, tal como uma corporação ou agência governamental. E, para o poder público e corporações tal situação é, simplesmente, inaceitável.

Consequentemente, como acontece com websites pessoais e webmail, as grandes corporações norte-americanas, logo que surgiram, atuando ativamente, atraíram explosivo número de usuários no mundo da Internet, para estabelecer contas "gratuitas" em seus servidores. O motivo declarado por estas empresas foi, novamente, transformar todas as pessoas do mundo numa grandemente segmentada audiência capturada para as suas respectivas publicidades comerciais.

Com estes serviços baseados em mercado, a criação da conexão entre duas pessoas para um bate-papo, é feita, pelo menos no início, através de um servidor corporativo. Assim, os meta-dados, como as identidades e endereços IP dos participantes na chamada, são conhecidos. Informações a respeito de quem conversou com quem e quando, para os assinantes em todo o mundo, está, portanto, disponível no servidor da empresa. Enquanto isto é muito útil para a comercialização de produtos, talvez seja, ainda, mais útil para a vigilância. E, sendo baseado nos EUA, todos esses servidores corporativos estão sujeitos à lei deste País e, por isto, podem ser forçados a qualquer tempo, por qualquer órgão do governo dos EUA, para divulgarem estas informações.

Os operadores desses serviços de bate-papo da Internet nos asseguram, que a nossa privacidade é sua prioridade e que não precisamos preocupar-nos, porque todas as nossas conversas são protegidas por criptografia forte. Não obstante, a chave de criptografia de sessão para cada chamada não é criada pelas partes do próprio chamado. Ela é criada pelo software client do provedor do serviço, instalados no computador de cada participante. Não há, portanto, nada para prevenir o provedor de serviço para incluir, dentro do seu programa client, uma função para enviar a chave ao seu servidor central, se for solicitado por qualquer autoridade.

Além disso, não há nada para impedir o fornecedor do serviço de escolher uma metodologia, que leve o servidor central, e não o software client, a criar a chave de criptografia de sessão para cada chamada. Neste caso, qualquer agência, com acesso ao servidor do provedor do serviço, pode escutar qualquer conversa entre quaisquer usuários em todo o mundo. Por este meio, as identidades das participantes de uma conversa e o conteúdo do que dizem, a partir de agora, podem ser interceptados, monitorados, registrados, interrompidos ou bloqueados por algum interesse de terceiro, tal como o prestador do próprio serviço ou por meio de um instrumento jurídico adequado de qualquer agência do governo dos EUA.

Além disso, não há nada para impedir o fornecedor do serviço de escolher uma metodologia, que leve o servidor central, e não o software client, a criar a chave de criptografia de sessão para cada chamada. Neste caso, qualquer agência, com acesso ao servidor do provedor do serviço, pode escutar qualquer conversa entre quaisquer usuários em todo o mundo. Por este meio, as identidades das participantes de uma conversa e o conteúdo do que dizem, a partir de agora, podem ser interceptados, monitorados, registrados, interrompidos ou bloqueados por algum interesse de terceiro, tal como o prestador do próprio serviço ou por meio de um instrumento jurídico adequado de qualquer agência do governo dos EUA.

Se, de fato, eles são capazes de fazer isto, você acredita que eles não fariam?

Sites de “Nuvens” de Armazenamento

Uma “nuvem”, neste contexto, é um grande computador mainframe – ou mesmo uma série de tais computadores – que tem uma quantidade muito grande de recursos de armazenamento de dados (como unidades de disco) ligados a ele. Este computador tem acesso à Internet por banda larga de grande capacidade. Qualquer pessoa pode abrir uma conta neste computador através do site do provedor do serviço em “nuvem”. Isto dá-lhe um montante inicial de espaço de armazenamento gratuito. O usuário pode pedir mais do que isto, mas ele terá, então, que pagar um valor por mês para o espaço extra. Para poder utilizar o serviço de nuvem para fazer backup de seus dados, ele deve baixar e instalar o software client do provedor do serviço de nuvem, para executar em seu computador pessoal.

Uma “nuvem”, neste contexto, é um grande computador mainframe – ou mesmo uma série de tais computadores – que tem uma quantidade muito grande de recursos de armazenamento de dados (como unidades de disco) ligados a ele. Este computador tem acesso à Internet por banda larga de grande capacidade. Qualquer pessoa pode abrir uma conta neste computador através do site do provedor do serviço em “nuvem”. Isto dá-lhe um montante inicial de espaço de armazenamento gratuito. O usuário pode pedir mais do que isto, mas ele terá, então, que pagar um valor por mês para o espaço extra. Para poder utilizar o serviço de nuvem para fazer backup de seus dados, ele deve baixar e instalar o software client do provedor do serviço de nuvem, para executar em seu computador pessoal.

Eu penso, que foi por volta de 2008, que algumas empresas começaram a oferecer quantidades limitadas de armazenamento em nuvem para as pessoas em geral, gratuitamente. Atualmente (início de 2014), sou usuário de três serviços de armazenamento em nuvem, que me autorizam entre 2 a 5 gigabytes de armazenamento gratuito. Eu uso cada um para fazer um backup de segurança fora do local do meu trabalho, que compreende a minha escrita, meu software e minha biblioteca de pesquisa. Isso tudo eleva-se a não mais do que 1,5 GB.

Dentro da minha “/home” pasta, eu tenho uma para cada serviço de nuvem. Eu sincronizo minha pasta de trabalho para cada uma das minhas pastas dos serviços de nuvem semanalmente, usando utilitário de Linux chamado rsync. O software client de cada provedor sincroniza a sua pasta com a sua respectiva nuvem. Eu considero ser essencial esta abordagem em duas etapas, para evitar qualquer contratempo na sincronização, em que o serviço de nuvem poderia corromper itens da minha pasta de trabalho. Isso de fato aconteceu antes de eu adotar abordagem em duas etapas.